Das Dark Web im Blick behalten

Das Internet kann grob in drei Teilbereiche aufteilt werden: das surface web, das deep web und das dark web.

Das Surface Web ist der uns bekannte oberflächliche Teil des Internets, welcher durch Suchmaschinen wie Google auffindbar ist. Das nicht durch Suchmaschinen auffindbare Deep Web stellt den größten Teil des Internets dar. Es besteht aus zugangsgeschützten Webseiten oder Datenbanken.

Das Dark Web ist ein anonymisierter Teilbereich des Deep Webs und nur über spezielle Browser wie TOR zugänglich. Somit ermöglicht das Dark Web politisch Verfolgten, Journalisten oder Whistleblowern einen anonymen Datenaustauch. Jedoch agieren auch zunehmend Kriminelle unter dem Schutz der Anonymität und bieten im Dark Web Cybercrime Dienstleistungen oder gestohlene Daten zum Verkauf an.

WIE GELANGEN DIE DATEN EINES UNTERNEHMENS INS DARK WEB?

Daten mit Unternehmensbezug können auf vielfältigen Wegen in das Dark Web gelangen. Im folgenden werden 3 typische Fälle skizziert, in welchen Cyberkriminelle Zugriff auf Zugangsdaten erhalten und diese anschließend im Dark Web zum Kauf anbieten.

Hacking von Webdiensten

Beinahe täglich erreichen uns Neuigkeiten über Webseiten, Kunden-Portale oder Internet-Foren, die durch Cyberkriminelle gehackt wurden.

Dabei gelingt es den Tätern meistens, ganze Datenbanken mit gespeicherten Zugangsdaten (E-Mail Adressen + Passwörter) zu entwenden. Der von IBM Security veröffentlichte X-Force Threat Intelligence Index 2020 *2 berichtet von einer deutlichen Zunahme der Anzahl der gestohlenen Datensätze. Laut dem Bericht wurden allein im Jahr 2019 insgesamt 8,5 Milliarden Datensätze kompromittiert, was einem 200%igen Anstieg zum Vorjahr entspricht.

Hat ein Mitarbeiter Ihres Unternehmens sich mit seiner Firmen E-Mail Adresse vorher bei einem Webdienst registriert, erhält der Täter Zugriff auf eine Kombination aus Firmen E-Mail Adresse + Passwort. Leider verwenden Mitarbeiter noch immer identische Passwörter für den Firmen-Zugang, sowie den Login zu externen Webdiensten. Im Falle eines Hacks erhalten Cyberkriminelle also einen validen Zugang zu Ihrem Unternehmensnetzwerk.

Schadcode

Moderne Schadcode Varianten wie EMOTET*1 zielen immer öfters auf das Entwenden von Zugangsdaten ab. Wird der Computer eines Mitarbeiters mit einem bisher unbekanntem Schadcode infiziert, können Anmeldedaten auf externe Server der Cyberkriminellen übertragen werden.

Phishing

Wird ein Mitarbeiter mit einer professionellen Phishing Mail getäuscht, gibt dieser seine Zugangsdaten auf einer gefälschten Webseite ein.

WELCHE GEFAHREN ENTSTEHEN FÜR UNTERNEHMEN?

Wenn Zugangsdaten Ihres Unternehmens in die Hände von Cyberkriminellen fallen, erlangen diese unter Umständen Zugriff auf geschützte Bereiche Ihres Unternehmensnetzwerkes:

- Anmeldung an veröffentlichten E-Mail Portalen wie Outlook Web Access

- Versand von Spam-Mails im Namen Ihres Unternehmens

- Entwenden von Adressbüchern mit Kontaktinformationen Ihrer Kunden / Geschäftspartner

- Anmeldung an Office 365 Diensten (Sharepoint, OneDrive, Exchange Online, etc.)

- Anmeldung an veröffentlichten User-Portalen (ggf. Download von VPN Zugängen)

WIE KÖNNEN UNTERNEHMEN SICH SCHÜTZEN?

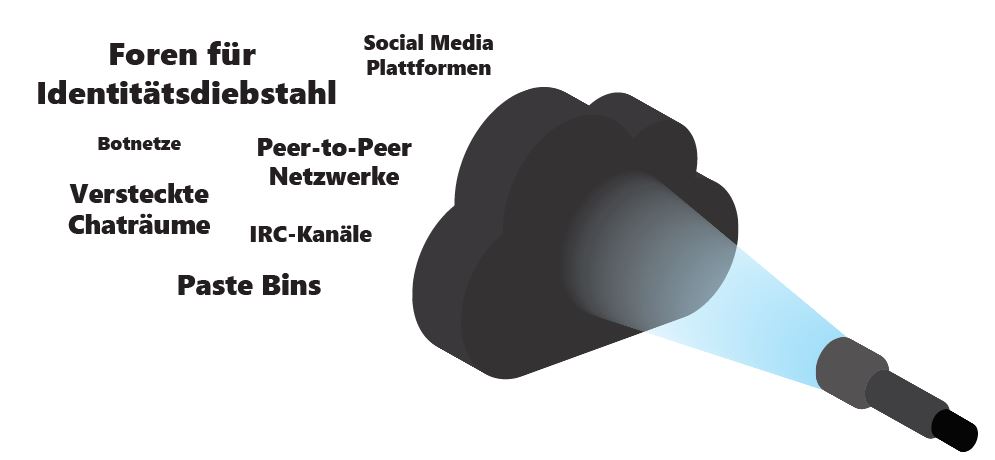

Drimalski & Partner bietet in Zusammenarbeit mit spezialisierten Partnern einen Dark Web Monitoring Service an um typische Handelsplätze und weitere Speicherorte zu überwachen.

Sollte ein Datensatz Ihrer Firmen-Domain dort angeboten werden, benachrichtigen wir Sie innerhalb von 24 Stunden. Somit können Sie umgehend Maßnahmen einleiten, um Schaden von Ihrem Unternehmen abzuwenden.

Sie möchten mehr erfahren oder wünschen ein Dark Web Monitoring Ihrer geschäftlichen Domain?

Sprechen Sie uns gerne an.

*1 https://www.allianz-fuer-cybersicherheit.de/ACS/DE/Informationspool/Themen/Emotet/emotet.html